Если Янус был двуликим, а у Будды по меньшей мере насчитывалось 4 лица, то Коронавирус поистине можно назвать тысячеликим. Он уже успел проявить себя как медицинская, финансовая, информационная и даже эмоциональная болезнь, а теперь трансформировался в новый образ — цифровой.

На волне общего корона-хайпа злоумышленники легко распространяют вредоносные ПО для шпионства, вымогательства криптовалют, кражи данных об учетных записях и банковских картах и даже блокировки устройств. Чтобы защитить себя от нового вируса мало «держать чистыми руки», нужно еще и «держать чистым гаджет», а мы подскажем, как это сделать.

Интернет-гигиена

За последние два месяца зарегистрировано более 4 000 доменов, в которых присутствует слово «corona» или «covid», а количество спамовых рассылок, связанных с коронавирусом увеличилось на 1 400%. Это говорит только об одном: цифровым пространством Коронавирус овладевает с теми же темпами, что и биологическими носителями. Поэтому знакомимся с новым термином — интернет-гигиена. Она предусматривает:

И если вы думаете, что последствия от заражения ПК или смартфона устранятся очередным сканом антивирусом или сбросом до заводских настроек, то — нет.

Каналы распространения вредоносного ПО

Коронавирус вызвал в информационном пространстве огромнейшую волну (прямо «корона-цунами»), которая несет кроме анализа фондовых рынков, паникерских новостей и последних данных по распространению болезни еще и тонны грязи в виде продажи чудо-лекарств, приложений для мониторинга зараженных и инсайдерской инфы от доверенного источника.

И все бы ничего, но с этой грязью в ваш гаджет попадают опасные кибер-хищники и делают они это через:

Приложения

Вот тут ребята пишут, что еще по состоянию на 1 января 2020-го обнаружили 579 приложений с ключом «коронавирус», из них чистыми оказалось 560, еще 10 потенциально-опасны и 9 троянов.

Сколько этих приложений было в марте, и сосчитать сложно — фонды пожертвования, экспресс-тесты, карты для мониторинга распространения болезни и даже тематические игры.

Поэтому 6 марта Apple и Google сообщили CNBC, что будут блокировать все приложения от непроверенных разработчиков, оставят только приложения государственных органов и верифицированных компаний. Однако некоторые приложения успели отметится:

Covid19 / Coronavirus Tracker

Это тот самый корона-блокиратор. Маскировался под оболочку для карты распространения коронавируса, правда, требовал слишком много прав доступа (блокировка экрана, активность, внутренняя память), хотя и объяснял, для чего они нужны.

В итоге приложение блокировало экран, меняя ключ или пароль, а пользователю предлагалось заплатить от $100 до $250 на биткоин-кошелек за возвращение устройства. В противном случае грозились все удалить, а данные учеток слить в сеть. Ее выявили ребята из Lookout.

Corona live 1.1

Вредоносный аналог приложения Corona live (кстати, используют икону Samsung Health App). Только вот кроме отображения карты распространения вируса, эта версия еще и получала права доступа к SMS, запущенным приложениям, внутренней памяти, местоположения. Все собранные данные программа отправляет на сторонний URL.

AC19

Официальное приложение иранского Минздрава для мониторинга симптомов коронавируса (ссылка на coffe bazaar — местный аналог Плеймаркета). Эта штука мало того, что передает симптомы и часть личной информации всех пользователей внешним источникам, так еще и постоянно мониторит местонахождение смартфона. Не приложение, а прям Телекран из «1984».

Corona Safety Mask

Приложение, позволяющее покупать маски для защиты от Коронавируса. Требует доступа к контактным данным и звонкам. Аналитики уверены, что приложение пока на ранней версии разработки и вскоре в нем появится функция онлайн-оплаты за маску, которая позволит собирать данные о банковских картах. В любом случае, предоставление доступа к контактам и звонкам должно настораживать.

CORONAVIRUS

На первый взгляд, простой клиент для карты распространения вируса. Но приложение может отображать не только сайт с картой, но и любую другую ссылку, полученную от сервера. В итоге вместо карты вируса при открытии приложения вы можете получить рекламу (в т.ч. и шок-контента).

The Coronavirus Finder

Одно из самых популярных приложений последнего времени. За скромные $0,75 разработчики предлагают показать всех, обнаруженных поблизости зараженных. Пользуясь этой услугой, вы не просто теряете деньги (функция, понятно, нерабочая), но предоставляете злоумышленникам данные о платежном средстве (внутри спрятан Ginp), из которого переводились деньги. Во что это выльется, можно догадаться.

Pandemic: The Board Game

Вроде обычная игра, разработчики которой решили хайпануть на коронавирусе. Но, не совсем. Приложение, во-первых, рекламирует другие приложения, а во-вторых пытается получить номер телефона. Также антивирусы обнаруживают скрытый троян.

В общем же аналитики обнаружили более вредоносных приложений, связанных с Covid. Хорошая новость в том, что в GooglePlay или Appstore вы их не найдете (например, Плеймаркет для Украины по запросу coronavirus выдает только официальное приложение ВОЗ).

Фейковые сайты

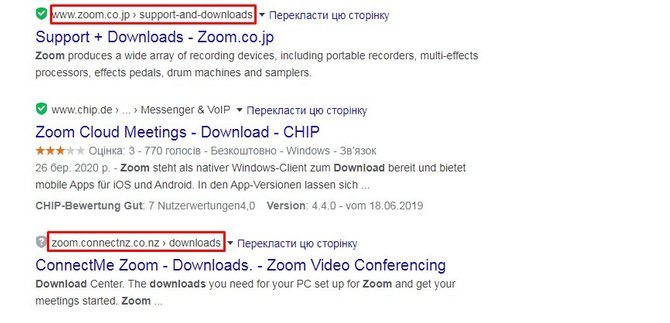

Так, в Reason Labs обнаружили, что злоумышленники могут использовать такие сайты с картами, чтобы установить на Windows-ПК пользователя вредоносное ПО. Отличить такие сайты можно только по домену:

Используемый при этом софт AZORult может похищать кукис-файлы и личные данные пользователя, включая пароли, данные учетных записей и платежных средств.

А вот Check Point обнаружили более 1 700 фейковых доменов Zoom (популярное приложение для видеоконференций), через эти сайты распространяется файл zoom-us-zoom_##########.Exe, который установит на ПК потенциально опасное ПО — InstallCore. Ну, а оно уже инсталлирует другие нехорошие штуки.

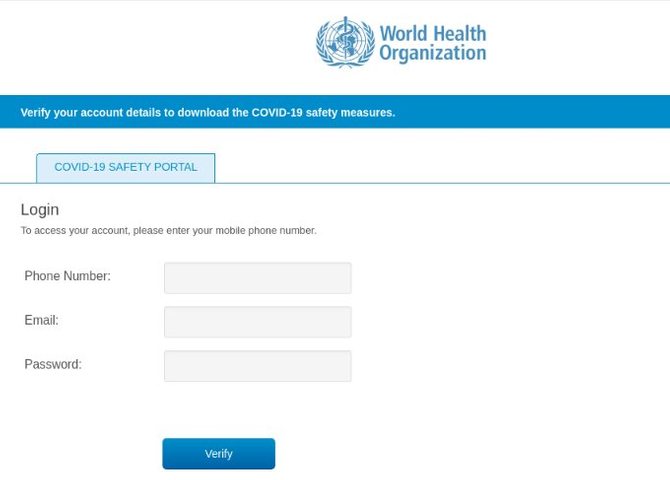

Фейковые сайты также часто используются для фишинга — хищения учетных данных пользователей. При этом, внешне их трудно отличить от оригинального сайта. Вот, например, фейковый сайт ВОЗ:

Почему фейковый? Если вы хотя-бы раз заходили на тру-сайт ВОЗ (а вы ведь заходили мониторить ситуацию с вирусом), то ни разу не встречали там требований авторизации для загрузки каких-либо файлов.

Чтобы не попасть на фейковый сайт, нужно знать друга (т.е. тру-сайт) в лицо и использовать только его.

Спам-рассылку

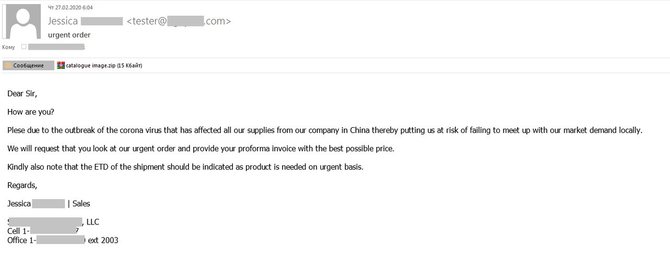

Спамная рассылка почтовых сообщений может проводится под любым предлогом, будь то якобы официальная информация от ВОЗ или данные о секретной вакцине. При этом вредоносное ПО передается двумя путями:

- Ссылки — так, в середине марта Group-IB обнаружила фейк-рассылку якобы от UNICEF. В сообщении предлагалось скачать на ПК программу для онлайн-мониторинга распространения вируса. Ну, а дальше было бы как в указанных выше примерах. Часто злоумышленники катят (режут) ссылки, чтобы отображать неполный текст, а сокращение. В официальной рассылки кат-url не используются и если вы видите такую ссылку, то лучше не кликать по ней.

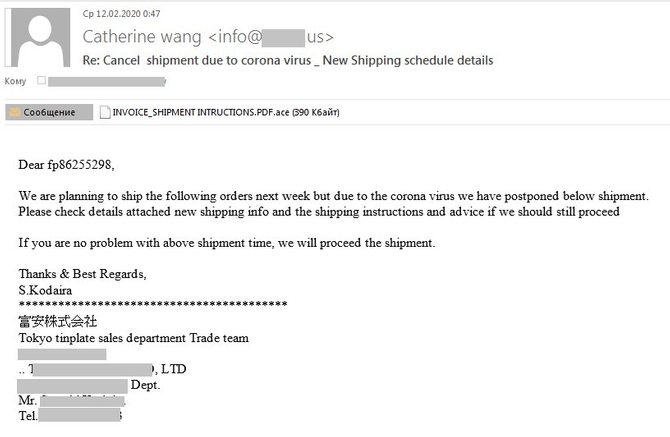

- Вложения — еще более быстрый способ инсталляции вредоносного ПО. Вместо ссылки к сообщению просто прикрепляют файл (любого формата), который при открытии пропишет в системе вредоносный код или установит бекдор для контролля ПК злоумышленником.

Вот несколько примеров спам-рассылки с вредоносными ссылками и вложениями от Лаборатории Касперского:

Здесь под видом PDF-документа скрывается инсталлятор NSIS, исполняющий после запуска вредоносный скрипт. Скрипт запускает cmd.exe и записывает туда вредоносный код.

Интересно, что рассылка с вредоносными вложениями или ссылками может приходит и от официальных источников. Культура кибербезопасности в госструктурах на просторах СНГ развита… да никак не развита, поэтому злоумышленники без особых трудностей могут взломать почтовый ящик ведомства и с него сделать рассылку. Так, например, случилось в Беларуси.

Ну, и занятный факт напоследок — аналитики также обнаружили, что ключ «coronavirus» начали юзать пользователи порносайтов. Так, только на PornHub сообщают о более, чем 100 роликах, содержащих в названии это слово (понятно, что их содержание не соответствует названию). Мы почему это говорим:

- PornHub — «чистый» ресурс без редиректов и тизерной рекламы, но если вбить что-то подобное на низкосортных сайтах, то можно и бэкдор и трояна и рекламный вирус схватить. Злоумышленники наверняка воспользуются хайпом;

- Вы понимаете, что хотят увидеть люди, вбивая это слово в поисковую строку на PornHub? Мы — нет.

На этом все — мойте руки, сканируйте ПК и не переходите по сомнительным ссылкам, чтобы не менять потом припасенные доллары в биткоин для уплаты выкупа.

Читайте также:

COVID-19: Черный лебедь или козел отпущения