На сегодняшний день проблема скрытого майнинга достигла беспрецедентных масштабов. Согласно исследованиям Recorded Future, каждый двадцатый компьютер заражен криптоджекингом. Поэтому любому пользователю интернета — особенно, если вебсёрфинг связан с криптовалютами — необходимо хорошо знать симптомы скрытого майнинга и уметь защитить от него свои устройства.

Давайте рассмотрим виды и принципы работы криптоджекинга, меры профилактики против скрытых майнеров и действия, какие нужно предпринять, чтобы обнаружить и удалить «незаконного криптошахтера».

- Скрытый майнинг: масштабы проблемы

- Как работает криптоджекинг (скрытый майнер)

- Виды скрытого майнинга

- Скрытый майнинг: Опасные программы

- Как обнаружить скрытый майнер

- Как предотвратить скрытый майнинг

Скрытый майнинг: масштабы проблемы

Массовое появление криптоджекинга (скрытого майнинга) исследователи IT-безопасности относят к 2016-2017 годам. Однако еще в 2011 году калифорнийская компания Symantec, специализирующаяся на разработке программного обеспечения в области информационной безопасности и защиты, впервые выявила новую угрозу — cryptojacking. В конце этого же года и «Лаборатория Касперского» обнаружила первую троянскую программу, созданную исключительно для скрытого майнинга. Затем в 2013 году разразился скандал, когда через Skype хакерам удалось заразить огромное количество компьютеров майнер-ботом. Другим известным случаем такого рода массового инфицирования стало намеренное внедрение разработчиками в свой продукт µTorrent вредоносного ПО EpicScale.

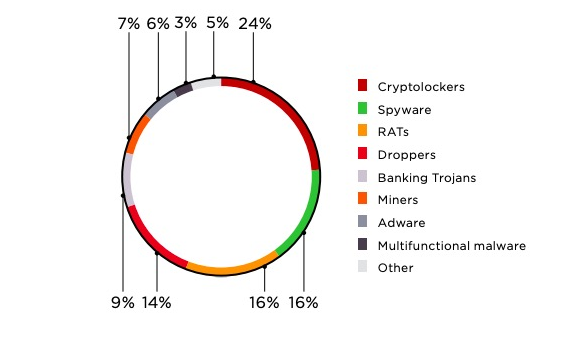

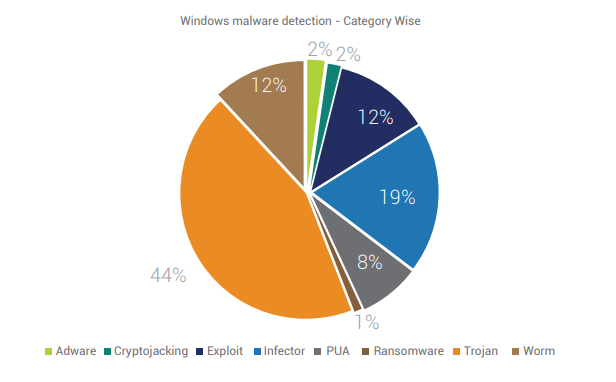

А с 2017 года криптоджекинг признали основной проблемой в криптоотрасли. Так, группа Adguard сообщила об обнаружении свыше 33 тысяч сайтах со скриптами криптомайнинга, что составило рост угрозы не менее, чем на 31%. Февральская публикация 2018 года от Badpackets рассказала, что скрытым майнингом занимаются 34474 сайта, применяя для этого Coinhive, самый популярный майнер JavaScript. Летом того же года Check Point Software Technologies сообщила, что четыре из десяти найденных вредоносов представляют собой крипто-майнеры, в том числе Coinhive и Cryptoloot.

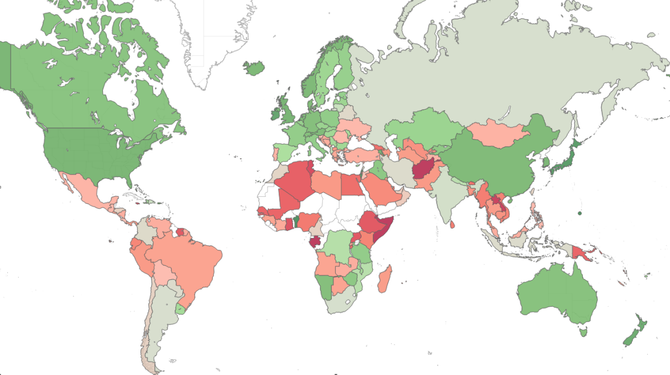

2018 год также принес свои сюрпризы: исследователи обнаружили целую бот-сеть Smominru cryptomining, которая заразила более 500 тысяч машин, в основном в России, Индии и Тайване. Ботнет был нацелен на добычу криптовалюты Monero и предназначался для серверов Windows.

Более новый отчет от Positive Technology Cybersecurity Threatscape Q1 за первый квартал 2019 год показал спад скрытого майнинга — только 7% всех атак, по сравнению с 23% в начале и 9% в конце 2018 года. По словам исследователей, скрытый майнинг становится менее прибыльным, и киберпреступники вынуждены модернизировать майнеры, расширяя их возможности до многофункциональных троянов. Например, новый троян CookieMiner, не только устанавливает майнер на компьютер жертвы, но также крадет учетные данные и информацию о платежной карте.

Вместе с тем, как считает Марк Лалиберте, аналитик угроз сетевой безопасности WatchGuard Technologies:

«Криптомайнинг находится в зачаточном состоянии. Существует много возможностей для его роста и развития».

В июне 2019 года IT-компания Bromium сообщила о результатах своего исследования, согласно которому скрытая добыча имеет достаточно четкую корреляцию со стоимостью криптовалюты.

Следует отметить, что скрытый майнинг не требует значительных технических навыков. Все необходимые программы доступны в Darknet всего за $30.

Как работает криптоджекинг (скрытый майнер)

Скрытый майнинг представляет собой процесс тайного использования вычислительной мощности какого-либо устройства для майнинга криптовалют. Обычно владелец устройства не подозревает об установленном майнере, так как весь процесс его работы проходит в фоновом режиме. Плохая новость — практически любой пользователь можете стать жертвой скрытого майнинга. Хорошая новость — злоумышленники часто обнаруживают установку вредоноса через запрос на разрешение использовать мощности компьютера или устройства.

Самый распространенный сценарий: вирус входит в ОС и устанавливает клиентскую программу, которая, в свою очередь, подключается к одному из пулов для майнинга для последующей добычи криптовалюты. В отличие от большинства других типов вредоносов, криптоджекинг не наносит вред компьютерам или данным жертв. Речь идет о краже ресурсов процессора. Однако в последнее время всё чаще используются гибридные сценарии, когда, помимо установки майнера, запускаемый троян похищает личные данные, пароли и т.д.

Но если для отдельных пользователей снижение производительности компьютера вызывает лишь легкое раздражение, то для бизнес-компаний может обернутся серьезными проблемами. В первую очередь могут быть украдены различные базы данных. Впрочем, отдельные компании умудряются использовать скрытый майнинг для получения токенов. Так например поступал популярный ресурс The Pirate Bay. Когда эта вредоносная деятельность была обнаружена, то майнинг был объявлен способом монетизации их сайта.

В среднем разработчики от продажи одного вредоноса получают где-то от $50 до $1000. Тогда как доход от крипто-взлома прямо пропорционален количеству зараженных устройств и их мощности. Так, чтобы заработать до $100 в месяц, майнеру необходимо заразить не менее 1000 компьютеров! Особенно привлекают злоумышленников мощные игровые компьютеры, у которых КПД в этом случае выше в 2-3 раза.

Monero — это криптовалюта, которая чаще всего становится «жертвой» криптоджекинга. Подробнее об этой монете вы можете узнать, посмотрев видео ниже:

Виды скрытого майнинга

Основных видов скрытого майнинга два:

- На устройствах — вредоносное ПО установлено на устройство под видом законной программы или легального мобильного приложения, которое пользователь загружает из App Store или Google Play. Это не мешает ему действовать как троян и использовать вычислительную мощность;

- В браузерах — вредоносный скрипт встроен в код веб-страницы или в рекламное объявление: когда пользователь заходит на такой сайт или видит рекламу, то запускается процесс скрытого майнинга. Сценарий будет работать, пока открыт браузер или вкладка браузера.

Распространенным видом загрузки вредоноса является фишинговая атака — жертва получают электронное письмо, в котором предлагается нажать якобы на полезную ссылку. По ссылке запускается код, помещающий скрипт криптомайнинга на компьютер.

Следует сказать, что криптоджекинг в браузере стал самым распространенным видом майнинга. Наиболее популярный сценарий для этого под названием Coinhive был запущен в сентябре 2017 года, и уже к декабрю возглавил линейку вредоносов этого типа. По состоянию на осень 2018 года скрипт используется в 19% случаев, согласно отчету Check Point Software Technologies. Данный JavaScript может быть встроен в любую интернет-страницу: 70% прибыли от майнинга получают владельцы сайтов, на которых установлен скрипт, а разработчики скрипта получают оставшиеся 30%.

Также распространены скрипты Cryptoloot и JSEcoin

Скрытый майнинг: Опасные программы

Большинство схем установки вредоносов не новы. Фактически это те же методы, которые применяются для инфицирования другими типами вредоносных программ, такими как Ransomware или Adware. Вот несколько реальных примеров:

PowerGhost

В отчете CyberThreatAlliance описывается PowerGhost как скрытая вредоносная программа, которая сначала использует приёмы фишинга для установки в системе, затем крадет учетные данные Windows и, наконец, пытается отключить антивирусное программное обеспечение и конкурирующие криптоминеры. Этого зловреда сложно обнаружить, так как он не загружает файлы в систему, а работает на сервере жертвы. Сам же он отслеживает движение мыши и приостанавливает деятельность по добыче, позволяя избежать обнаружение несанкционированного процесса, снижающего производительность ОС.

BadShell

BadShell тоже использует процессы Windows для своей грязной работы. Обнаружила программу компания Comodo Cybersecurity. Утилита внедряется в работающий процесс, включая планировщик задач, чтобы обеспечить постоянное своё майнинг-функционирование.

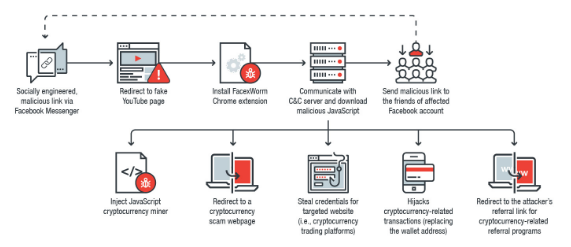

Facexworm

Фактически это вирус в виде расширения для браузера Chrome, который использует Facebook Messenger для заражения компьютеров. Впервые вредоносное ПО было замечено Лабораторией Касперского в 2017 году. Изначально Facexworm только доставлял рекламу, но позднее группа Trend Micro открыла и множество других функций Facexworm, предназначенных для криптобирж и способных доставлять код скрытого майнинга. Сегодня им по-прежнему применяются зараженные учетные записи Facebook для доставки вредоносных ссылок. Кроме того, он способен похищать учетные записи и учетные данные, что позволяет внедрить и в эти веб-страницы код криптоджекинга.

WinstarNssmMiner

Год назад группа 360 Total Security идентифицировала криптомайнер, назвав его WinstarNssmMiner. При попытке удалить зловреда пользователей ждал неприятный сюрприз — устройство выдавало экран смерти. WinstarNssmMiner делал это, запуская процесс svchost.exe с внедренным в него кодом и устанавливая атрибут процесса как CriticalProcess. Поскольку компьютер рассматривает его как критический процесс, он рушится после его удаления. Интересно, что после проникновения на компьютеры жертв эта вредоносная программа пытается найти любое мощное антивирусное программное обеспечение, такое как Kaspersky, Avast. Если вредоносная программа найдена, она автоматически закроется, чтобы избежать прямой конфронтации.

CoinMiner

CoinMiner — общеизвестный, весьма действенный и распространенный пример скрытого майнинга. Внедряясь CoinMiner проверяет наличие процесса AMDDriver64 в системах Windows. В состав вредоносного ПО CoinMiner входят два списка: $ malwares и $ malwares2, которые, как известно, содержат имена процессов других криптомайнерв. Затем он убивает эти процессы, т.е.своих конкурентов.

Криптомайнеры на GitHub

В прошлом году исследовательская группа Avast Software сообщила, что GitHub используется в качестве хоста для заражения вредоносными утилитами. Злоумышленники находят законные проекты, из которых создают клон проекта. Затем вредоносная программа скрывается в структуре каталогов. Далее, используя схему фишинга, побуждают людей загружать это вредоносное ПО, например, с помощью предупреждения об обновлении своего Flash-плеера.

Использование уязвимости rTorrent

Исследователи Cryptojackers обнаружили уязвимость неправильной конфигурации rTorrent, которая оставляет некоторые клиенты rTorrent доступными без аутентификации для связи XML-RPC. Они сканируют интернет на наличие открытых клиентов и устанавливают на них криптомайнер Monero. Пользователям rTorrent нужно обязательно убедиться, что их клиенты не принимают внешние подключения.

Скомпрометированные роутеры MikroTik

В сентябре прошлого года специалисты из Bad Packets отследили более 80 криптокампаний, нацеленных на маршрутизаторы MikroTik, что говорит о взломе сотен тысяч устройств. В этих атаках использовалась известная уязвимость CVE-2018-14847. Не все пользователи MikroTik обновили ПО, которое закрыло этот бэкдор. Так что, поскольку MikroTik производит маршрутизаторы операторского уровня, то злоумышленники имели широкий доступ к системам, которые могли быть ими заражены скрытым майнигом.

Как обнаружить скрытый майнер

Любое пользовательское устройство регулярно нужно проверять на наличие скрытого майнинга. Особенно, если компьютер стал заметно тормозить. В случае майнинга на смартфоне первым признаком будет перегрев и быстрое разряжение батареи. Перегрев, кстати, может серьезно повредить устройство.

Допустим ваш смартфон перегревается и быстро разряжается. Сначала проверьте, не запущен ли скрипт майнера на подозреваемом веб-сайте. Для проверки откройте код страницы и введите имя скрипта в поле поиска. Начните с проверки наиболее распространенных вариантов, например Coinhive. Если это не принесло результатов, то есть вероятность, что работает какое-то мобильное приложение со скрытым майнером. В таком случае понадобится помощь антивируса или специального ПО.

Самое плохое в подобных приложениях то, что вы самостоятельно вряд ли сможете обнаружить в них скрытых майнеров. Приложения действуют нормально и делают то, что они должны, в то время как майнер — это просто утилита-надстройка, которая работает в фоновом режиме и часто остается незамеченной. К сожалению, никто не может гарантировать безопасность установленных приложений. Были случаи, когда скрытый майнер был интегрирован в популярные приложения с сотнями тысяч загрузок. Поэтому более тщательно подходите к выбору приложения, обращая внимание на команду разработчиков и отзывы других пользователей.

Работу майнера выдаст и «Диспетчер задач». Он поможет определить количество задействованных ресурсов ПК и отследить нагрузку системы.

Как предотвратить скрытый майнинг

Заметим, что ни одна из далее названных лучших практик не защитит ваше устройство на 100%. Постарайтесь их использовать комплексно, и самое главное — постоянно будьте в курсе криптовалютных тенденций. Имейте в виду, что методы доставки и сам код скрытого майнинга постоянно развиваются.

Первый шаг в защите от майнинга — остановить этот тип вредоносных программ на уровне шлюза, либо через брандмауэры нового поколения, такие как SonicWall, либо через улучшение системы безопасности электронной почты. Поведенческий антивирус, такой как SonicWall Capture Client обнаружит, если система будет направлена на добычу криптовалюты, и завершит работу несанкционированного процесса. Администратор сможет легко помещать в карантин и удалять вредоносные программы или, в случае ущерба системным файлам, откатывать систему до последнего известного исправного состояния перед выполнением вредоносной программы.

Также важно, чтобы операционная система, используемая устройством, всегда обновлялась. Последние версии всегда самые безопасные, так как имеют гораздо более сложные и совершенные системы безопасности.

Используйте решение для управления мобильными устройствами — MDM (Master Data Management), чтобы лучше контролировать работу приложений и расширений на устройствах. Это достаточно дорого, но крупные предприятия могут себе их позволить. Однако не расстраивайтесь, мобильные устройства не так подвержены риску, как настольные компьютеры и серверы. Поскольку они, как правило, имеют меньшую вычислительную мощность, они не так выгодны для хакеров.

Установите в браузерах расширение для блокировки рекламы или антикриптомайнинга. Майнеры часто доставляются через веб-рекламу, поэтому установка блокировщика рекламы может быть эффективным средством их остановки. Некоторые блокираторы рекламы, такие как Ad Blocker Plus, имеют возможность обнаруживать сценарии скрытого майнинга. Также рекомендует такие расширения, как NoCoin и MinerBlock, которые специально предназначены для проверки на скрытый майнинг.

Также рекомендуем:

- Не игнорировать антивирусы. Многие из них добавили обнаружение криптомайнеров;

- Наблюдать за установленными расширениями браузера. Даже если они изначально легитимны, злоумышленники могут инфицировать их для выполнения сценариев криптомайнинга. При обнаружении незаконной активности обновить расширение браузера и очистить кэш;

- Осторожно относитесь к перенаправлениям. Когда вы открываете новые вкладки, некоторые веб-сайты параллельно открывают другую и запускают скрипт майнинга;

- Будьте осторожны с вложениями электронной почты и ссылками;

- Избегайте загружать фильмы, видео или игры, поскольку существует множество небезопасных веб-сайтов, которые могут заразить ваш компьютер вирусм. То же самое происходит, когда устанавливаете новые программы. Прежде убедитесь, что страница надежна;

- Постарайтесь не использовать общедоступные сети Wi-Fi.

Радикальная мера — отключить JavaScript, что можно сделать в настройках браузера. Однако стоит учесть, это повлияет на способ отображения веб-страниц.

Хорошо применять такие полезные инструменты, как Cryptoprevent и Malwarebytes. Cryptoprevent для Windows бесплатен и идеально подходит для использования с антивирусом или другим вредоносным ПО, поскольку в противном случае он не будет эффективен. Malwarebytes считается мощным инструментом, так как способен блокировать любую угрозу, с которой сталкивается устройство.

Судя по-всему, криптоджекинг еще долго будет оставаться серьезной проблемой как для отдельных пользователей, так и для компаний. Возможно, эксперты скоро найдут эффективный способ противодействия этой проблеме, но злоумышленники тоже не отстают. Это своего рода конфронтация между технологиями, и все, что нужно сделать, сейчас — просто убедиться, что случайно не стали жертвами мошенников. И, конечно, соблюдать IT-гигиену, которая, пусть и не на 100%, но позволяет защитить свои устройства.

Читайте также:

Майнинг на процессоре: лучшие модели CPU и как выбрать подходящую

Майнинг Grin: оборудование, пулы и калькулятор доходности

Калькулятор майнинга: как рассчитать доходность биткоина и криптовалют